Новости об уязвимости повышения привилегий в Linux не прекращаются уже давно: еще в июле прошлого года Linux был подвержен уязвимости повышения привилегий, а 7 февраля этого года новая уязвимость повышения привилегий была обнаружена в компоненте pkexec Polkit. лазейка в правах. Прошел всего месяц, прежде чем появилась очередная уязвимость повышения привилегий.

«Грязная труба» — это новая уязвимость Liunx для повышения привилегий, которая была обнаружена исследователем безопасности Максом Келлерманном 7 марта. Начиная с версии ядра Linux 5.8 и заканчивая более поздними версиями, все версии не были защищены, и даже Linux на устройствах Android имеет эту проблему. уязвимость. Используя эту уязвимость, непривилегированные пользователи могут внедрять и перезаписывать данные в файлы, доступные только для чтения, включая процессы SUID, запущенные от имени пользователя root, а также данные могут быть изменены непривилегированными пользователями. Уязвимость в настоящее время отслеживается как CVE-2022-0847, и Келлерман сказал, что эта уязвимость очень похожа на уязвимость Dirty COW (CVE-2016-5195) , которая была исправлена в 2016 году, и обе получили привилегии суперпользователя через общедоступную уязвимость.

Публичная уязвимость для получения привилегий root

В рамках раскрытия Dirty Pipe Келлерман выпустил эксплойт для проверки концепции (PoC), который может позволить локальному непривилегированному пользователю вводить свои собственные данные в конфиденциальный файл, доступный только для чтения, разблокировать их или изменять конфигурацию Linux напрямую. получить больший доступ к Linux.

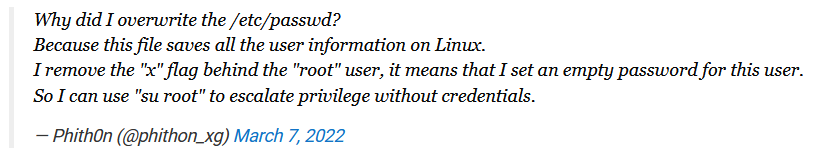

Исследователь безопасности Phith0n также показал нам, как использовать эту уязвимость для изменения файла /etc/passwd, чтобы учетная запись пользователя root не имела пароля. В результате непривилегированный пользователь также может просто выполнить команду «su root», чтобы получить доступ к учетной записи root.

Зачем мне переписывать /etc/passwd?

Потому что этот файл сохраняет всю информацию о пользователе в Linux.

Я убрал знак "x" после пользователя "root", это означает, что я установил пустой пароль для этой учетной записи. Так что я могу использовать «su root» для повышения привилегий без учетных данных.

— Phith0n (@phithon_xg) 7 марта 2022 г.

Кредит изображения BleepingComputer

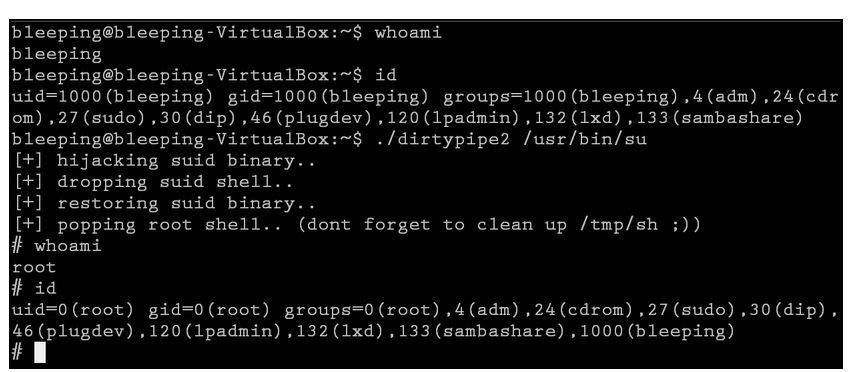

В дополнение к этой уязвимости «Dirty Pipe», есть еще одна уязвимость, раскрытая исследователем безопасности BLASTY , эта уязвимость может быть более легко получена привилегиями root на основе Dirty Pipe, нужен только простой скрипт, путем исправления /usr /bin/su команду, поместите корневую оболочку в /tmp/sh, а затем выполните сценарий, пользователь может получить привилегии root. Как показано ниже BleepingComputer в Ubuntu 20.04.3 LTS с ядром 5.13.0-27.

Кредит изображения BleepingComputer

Фактически, еще 20 февраля 2022 года различные специалисты по сопровождению Linux получили сообщения об уязвимости, в том числе группа безопасности ядра Linux и команда безопасности Android. Хотя уязвимость была исправлена в ядрах Linux 5.16.11, 5.15.25 и 5.10.102, на многих серверах по-прежнему работают неисправленные версии ядра Linux, что по-прежнему является очень серьезной проблемой для администраторов серверов. Кроме того, поскольку с помощью этой уязвимости легко получить привилегии суперпользователя, это лишь вопрос времени, когда злоумышленники смогут воспользоваться этой уязвимостью. Бывшая уязвимость Dirty COW также использовалась вредоносными программами. Это особенно опасно для провайдеров веб-хостинга, которые предоставляют доступ к оболочке Linux, или университетов, которые предоставляют доступ к оболочке для многопользовательских систем Linux.

Это были тяжелые несколько месяцев для Linux и его сопровождающих, поскольку с прошлого года постепенно выявляется ряд ошибок повышения привилегий. К ним относятся уязвимость повышения привилегий в подсистеме Linux iSCSI , еще одна уязвимость под названием Sequoia (CVE-2021-33909) , расширенный пакетный фильтр Беркли (eBPF) и компонент pkexec от Polkit .

Ссылка на ссылку: https://www.bleepingcomputer.com/news/security/new-linux-bug-gives-root-on-all-major-distros-exploit-released/

Полный список «Новый программист 001-004», диалоги с мастерами мирового уровня и отчеты об инновациях и творчестве в ИТ-индустрии Китая.